- Схема сети

- Простая настройка

- Шаг 7. Настройка VPN-клиента в Linux

- Шаг 2. Создаём профиль для VPN

- Настройка маршрутизации межу офисами

- Шаг 6. Файрволл

- Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

- Шаг 3. Аутентификационная информация

- Шаг 4. Запускаем сервер L2TP

- Шаг 4. Запускаем нужную службу и открываем к ней доступ

- UPD 15.08.2017 Настройка IPSec

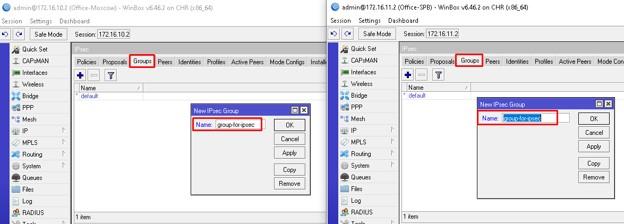

- Создание группы

- Создание proposal

- Создание шаблона политик IPSec

- Создание IPSec peer

- Шаг 5. Глючок в IPsec

- Шаг 3. Секреты

- Настройка L2TP Server + IPSec на Mikrotik (client-to-site)

- Создаем пул адресов

- Профиль подключения

- Создание пользователя

- Включаем L2TP Server

- Шаг 2. Профиль для VPN-подключения

- Настройка филиала (L2TP Client)

- Site to site

- Шаг 6. Настройка VPN-клиента Windows

- Настройка firewall

- Настройка Mikrotik L2TP Server. Главный офис

- Создаем профиль подключения

- Настраиваем Secret

- Включаем L2TP Server и IPSec

- Создаем интерфейс

- Настройка firewall

- Настройка шифрования данных в «туннеле» (IPSec)

- Настройка подключения на стороне клиента

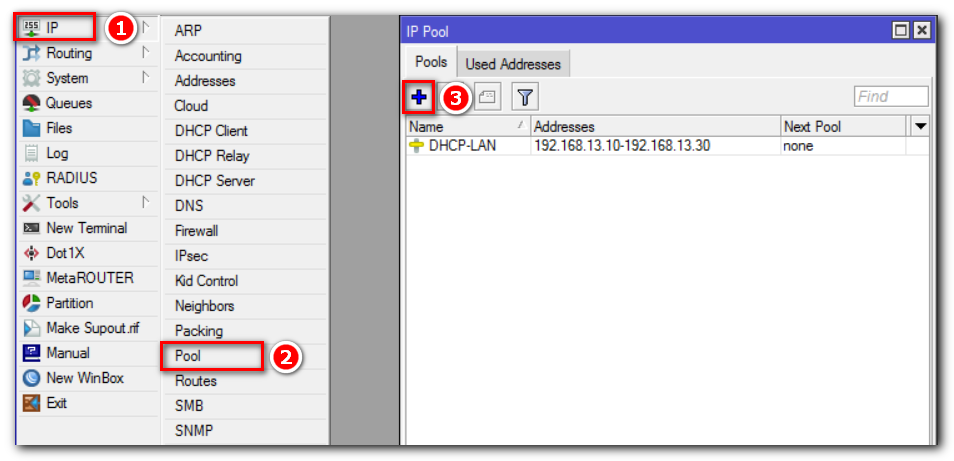

- Шаг 1. Диапазон адресов клиентов

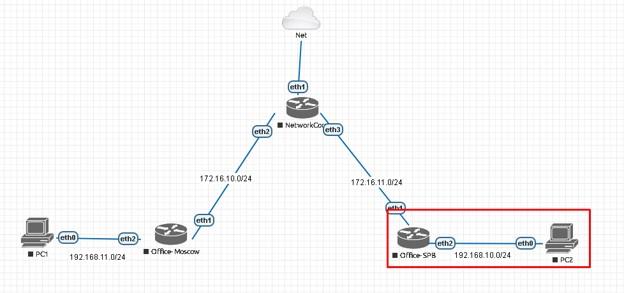

Схема сети

Мы используем лабораторный стенд с Mikrotik CHR версии 6.46.2 на борту. Мы находимся в правом нижнем углу офиса СПБ (Office-SPB). Входные данные:

- Активный туннель L2TP между офисами.

- «Офис-Москва» имеет мост «Генерал-Мост» в локальной сети 192.168.11.1/24;

- VPN-адресация 172.16.25.0/24;

- Офис-Москва ether1 проверяет Интернет 172.16.10.2/24;

- Офис-СПБ ether1 проверяет Интернет 172.16.11.2/24;

- Клиентский офис-Москва;

- IP ПК в локальной сети Office-SPB 192.168.10.2;

- Офис-СПБ имеет мост «Генерал-Мост» в локальной сети 192.168.10.1/24;

- IP ПК в локальной сети Офис-Москва 192.168.11.2;

- Офис-СПБ Сервер;

- NetworkCore действует как провайдер, обрабатывает обычную маршрутизацию;

Простая настройка

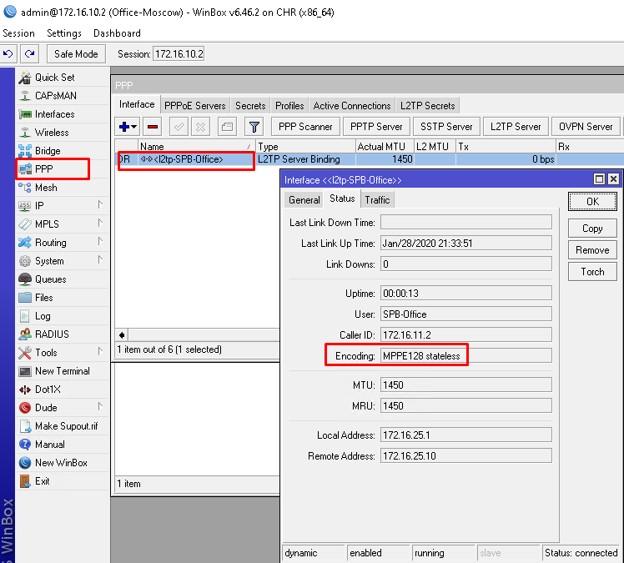

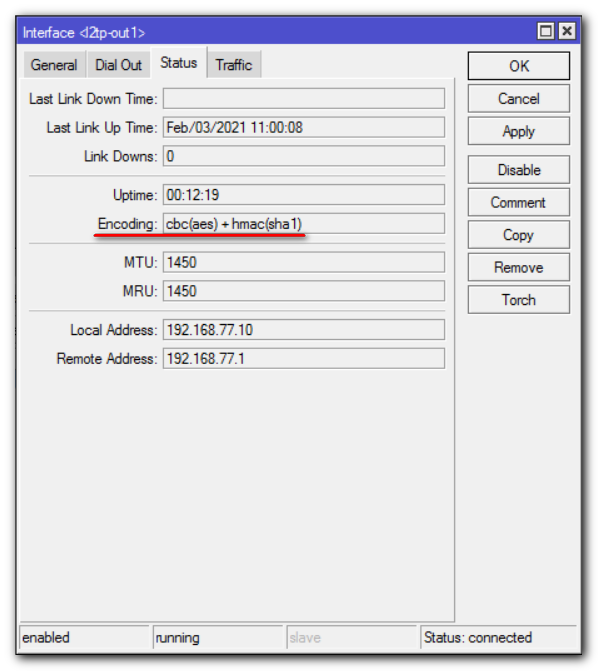

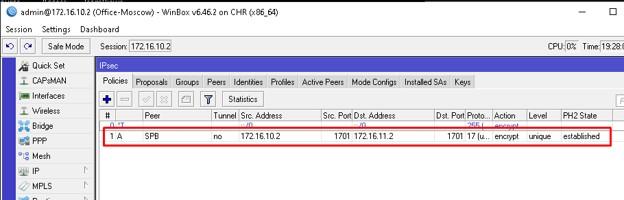

Требуется быстрое развертывание на сервере и клиенте. Он лучше всего подходит для установок, когда вы планируете подключить к вам много мобильных устройств или устройств за NAT. Проверить статус клиентского подключения на московском роутере. Заходим в PPP — Интерфейс — SPB-Office — Статус.

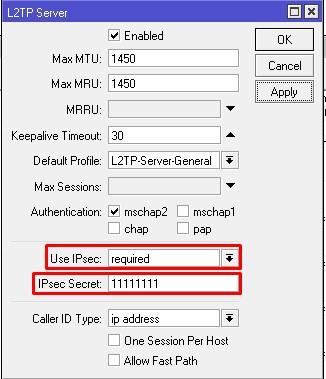

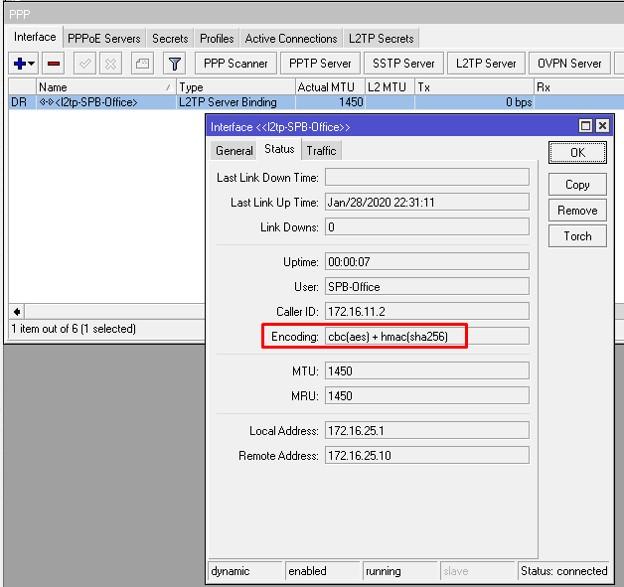

Связь в порядке. В строке Encoding мы видим стандартное шифрование L2TP. Откройте свойства сервера L2TP. Ставим обязательно на параметр Use IPsec и указываем пароль.

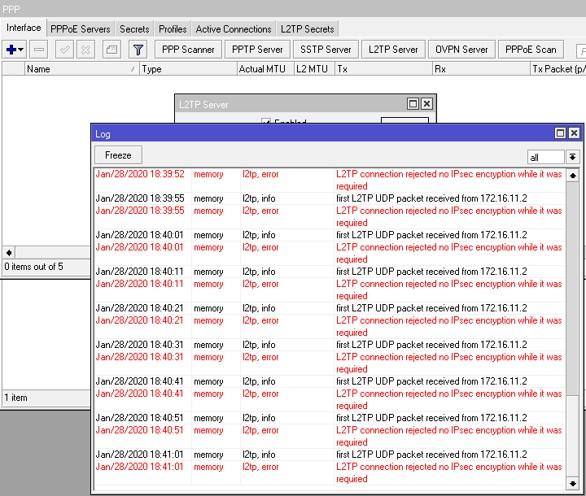

Мы экономим. Клиентское соединение потеряно, потому что теперь требуется согласование IPSEC. В логах сервера видим соответствующее сообщение. Указывает, что соединение было разорвано.

Если вы установите для параметра «Использовать IPsec» значение «Да», подключится любой, кто хочет подключиться без использования IPSEC.

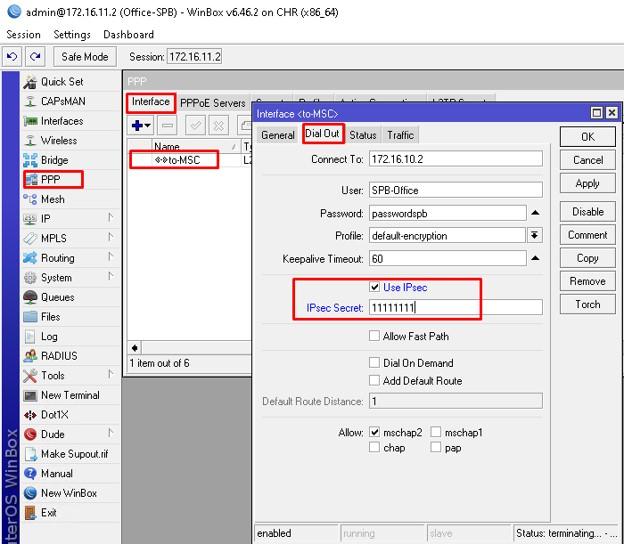

Подключаемся к клиенту Mikrotik в Санкт-Петербурге, открываем PPP — Интерфейс — выбираем интерфейс a-MSC и открываем вкладку Dial Out, ставим галочку на UseIPsec и устанавливаем пароль, установленный на сервере.

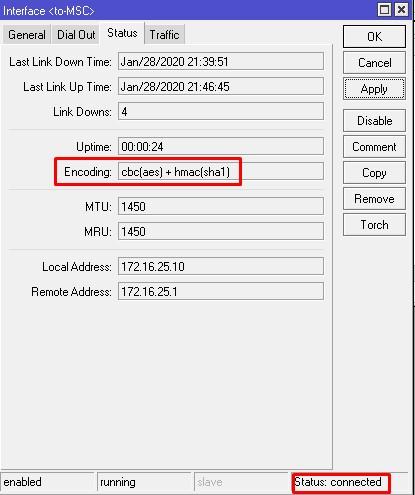

После нажатия кнопки «Применить» проверьте состояние подключения на вкладке «Состояние.

Строка Encoding изменилась на более внушительное значение, символизирующее успешное согласование.

Шаг 7. Настройка VPN-клиента в Linux

Ну, не было бы меня, если бы я не описал настройку клиента в Linux) Мы продолжаем популяризировать наш Linux Mint.

Чтобы добавить новое подключение к VPN-серверу, на панели задач вам нужно щелкнуть значок сетевого подключения и добавить новое подключение.

Как видите, «из коробки» доступны только типы OpenVPN и PPTP VPN. Нашего L2TP + IPsec не существует. Придется установить некоторые недостающие пакеты:

# apt-get update

# add-apt-репозиторий ppa: nm-l2tp / network-manager-l2tp

# apt-get install xl2tpd network-manager-l2tp network-manager-l2tp-gnome

После этого уже доступен новый тип VPN-подключения:

Заполняем поля аналогично клиенту Windows — в качестве шлюза — удаленный IP-сервер, логин и пароль L2TP, а также обращаем внимание на две кнопки: IPsec и PPP. В первом настроим PSK для формирования IPsec, во втором укажем свои алгоритмы шифрования (MSCHAP2 и т.д.)

Хороший! О чем я говорил!

Теперь вы можете подключиться к сети.

Спасибо, что дочитали до этого момента, у меня большая аудитория)

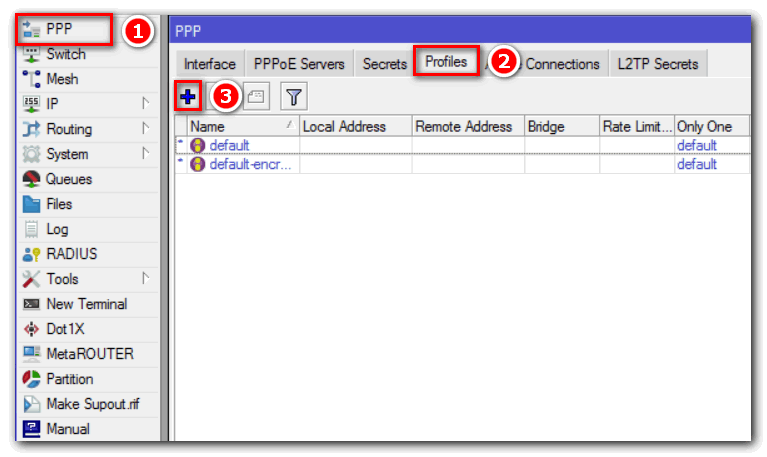

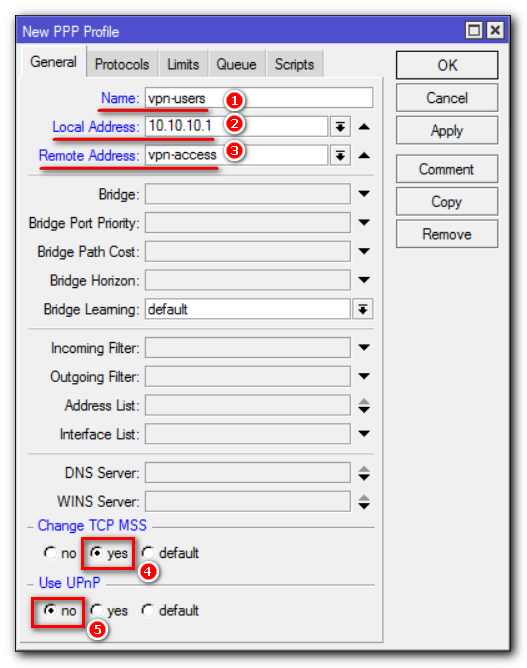

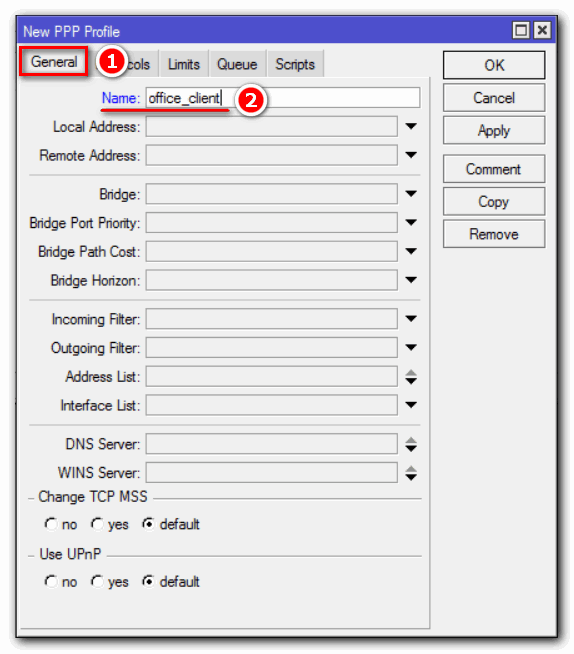

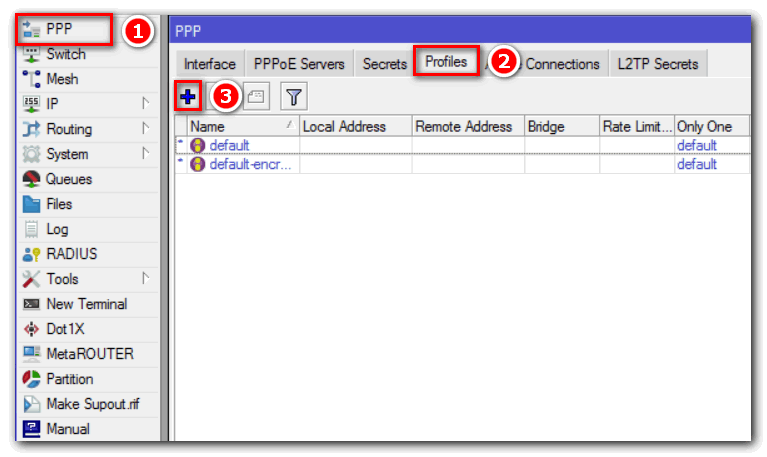

Шаг 2. Создаём профиль для VPN

Откройте раздел «PPP», перейдите на вкладку «Профили» и добавьте новый профиль. Вот что там делать:

- Задайте имя профиля

- Укажите адреса из нашего пула (см. Шаг 1) как в локальном, так и в удаленном адресе.

- Внизу окна установите параметр «Изменить TCP MSS» для возможности изменять максимальный размер сегмента данных.

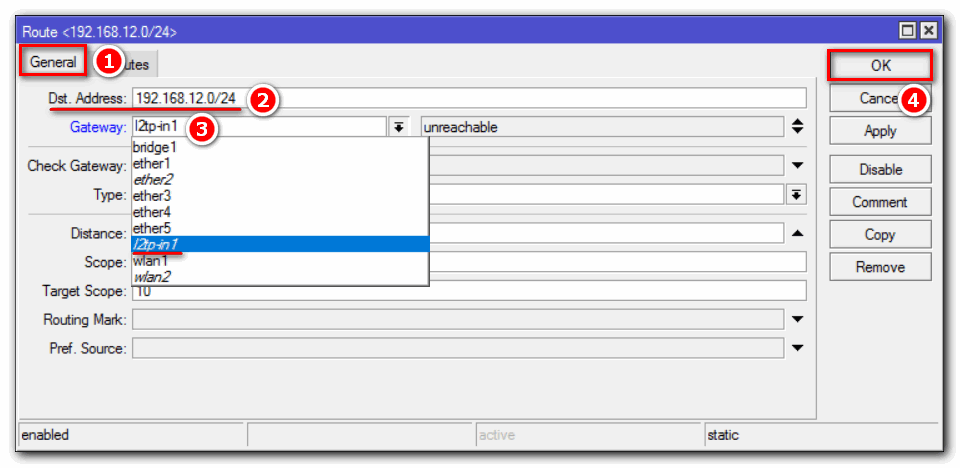

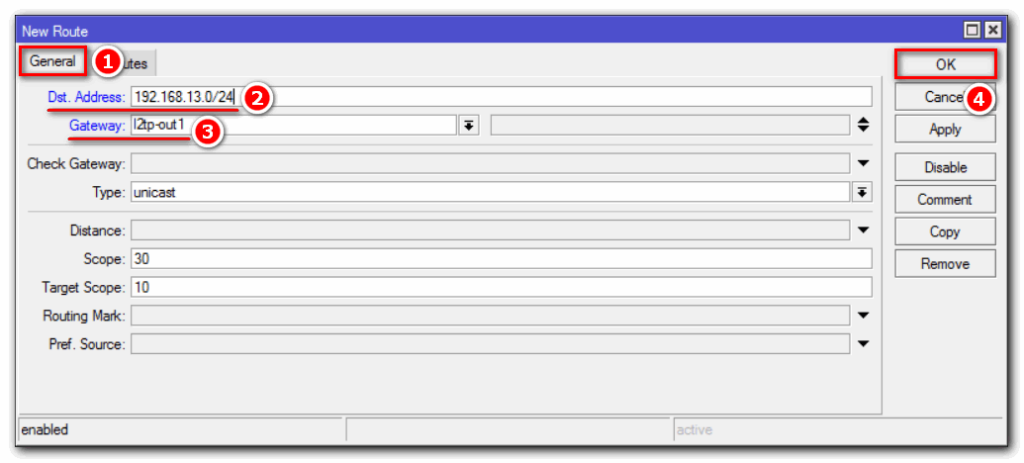

Настройка маршрутизации межу офисами

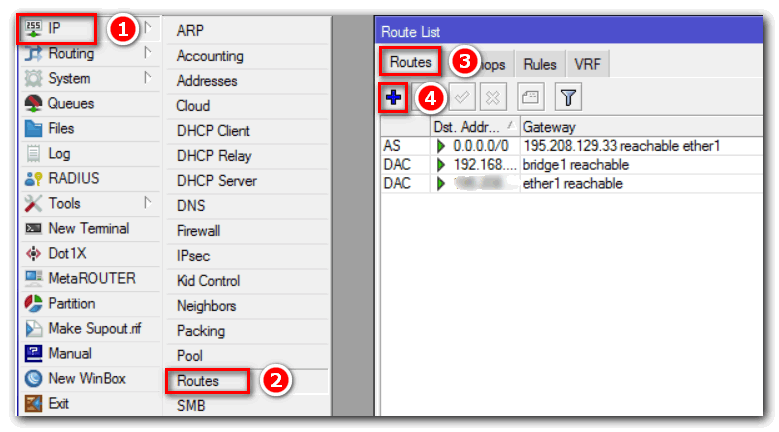

Логируем маршруты на обоих роутерах Mikrotik. Это позволит подсетям видеть друг друга.

Сначала заходим на роутер главного офиса (GW1), выполняем следующие действия: IP => Routes => “+”.

Указываем удаленную подсеть и шлюз, который будет обрабатывать запросы:

Где:

- Шлюз: шлюз (интерфейс, созданный на предыдущем шаге), который будет обрабатывать запросы из сети филиала.

- Dst. Адрес — адрес удаленной подсети (ветки);

Затем перейдите в ветку Mikrotik (GW2), добавьте маршрут: IP => Routes => “+”.

Указываем подсеть главного офиса и назначаем Шлюз:

Где:

- Шлюз — шлюз (созданный интерфейс), который будет обрабатывать запросы из сети главного офиса.

- Dst. Адрес: адрес удаленной подсети (главного офиса);

Теперь можно увидеть ветви. На этом завершается настройка L2TP + IPSec между маршрутизаторами Mikrotik (site-to-site.

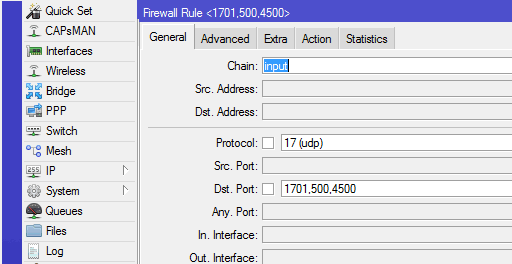

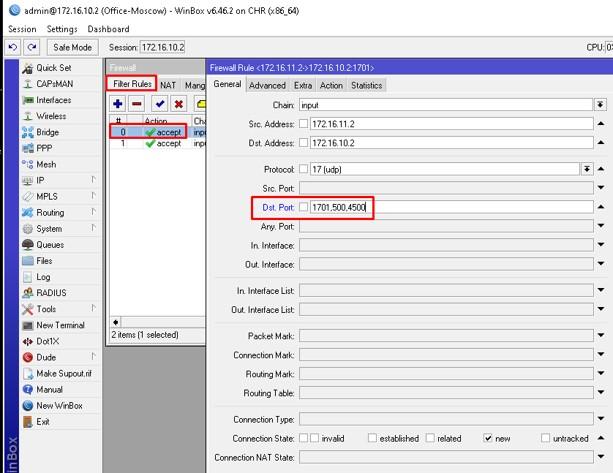

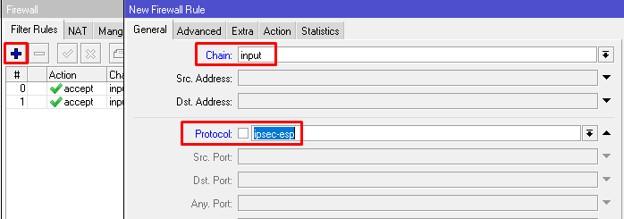

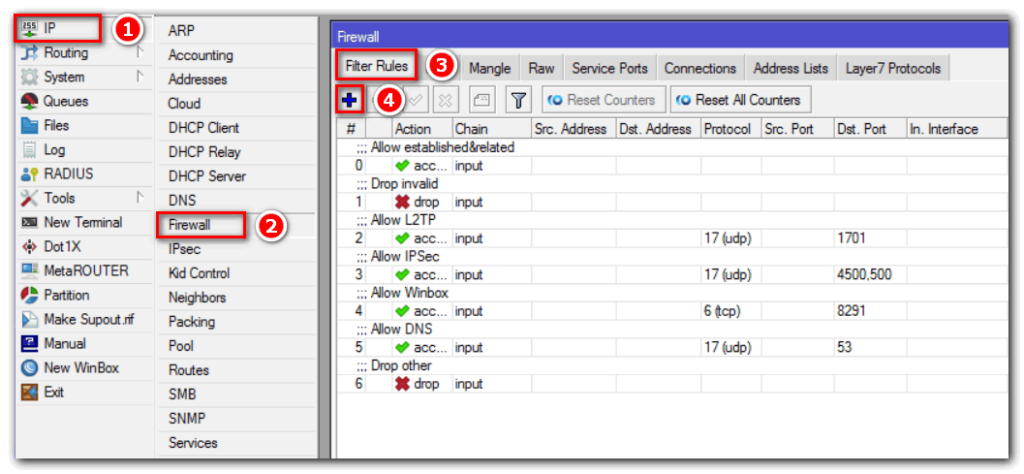

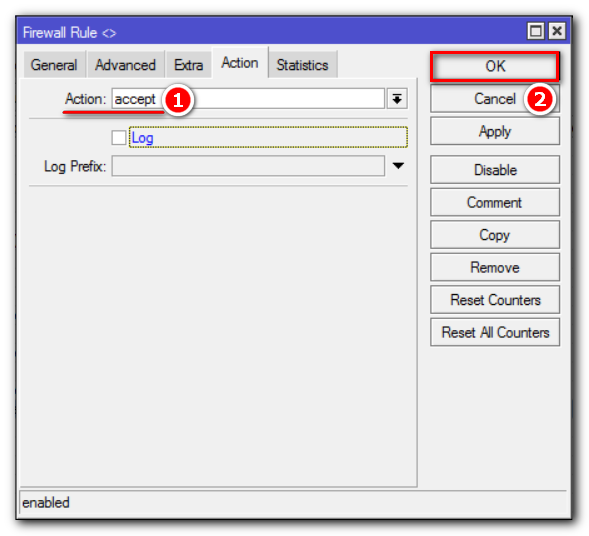

Шаг 6. Файрволл

На IP firewall — Firewall нужно открыть следующие порты (входная цепочка — входящая): протокол udp, порты 500, 4500, 1701.

вы можете уточнить правила, указав In. Interface для прослушивания пакетов от внешнего интерфейса, а также указав адреса Src или Dst, но это уже будет зависеть от конкретной ситуации. Чем точнее описана норма, тем она более «светская», но в то же время менее гибкая.

В результате, если ваша политика по умолчанию будет принята, ничего делать не нужно. В случае падения измените правила соответствующим образом. Настройка межсетевого экрана — очень интересная тема, заслуживающая отдельной статьи.

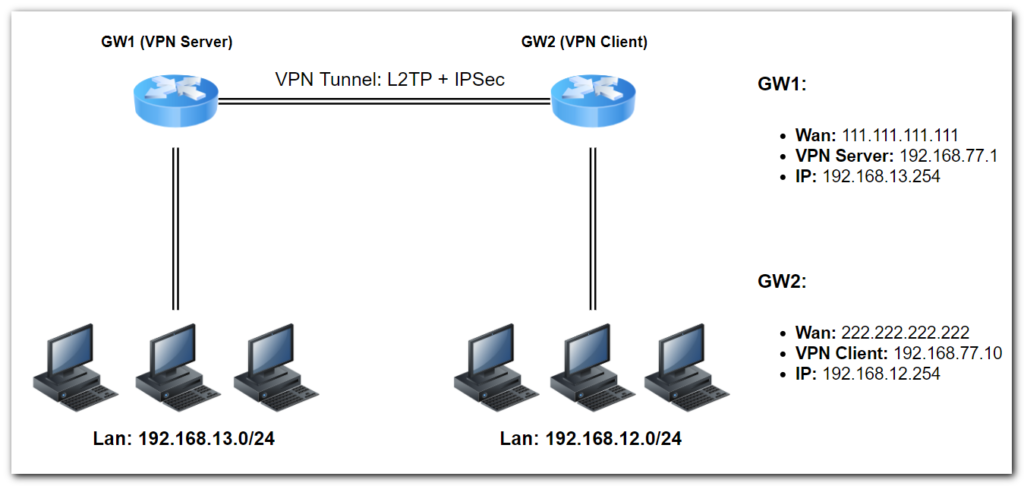

Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

Мы стараемся объединить два офиса компании в единую виртуальную частную сеть (VPN), используя протокол туннелирования L2TP в сочетании с IPSec на оборудовании Mikrotik.

Схема подключения:

Из схемы мы видим, что Mikrotik в главном офисе (GW1) будет настроен для роли L2TP + IPSec Server со следующими настройками:

- Адрес в локальной сети: 192.168.13.254.

- IP-адрес VPN-сервера: 192.168.77.1;

- Внешний IP (WAN): 111.111.111.111;

Микротик в ветке (GW2) будет VPN-клиентом со следующими настройками:

- Адрес в локальной сети: 192.168.12.254.

- IP-адрес VPN-клиента: 192.168.77.10;

- Внешний IP (WAN): 222.222.222.222;

Приступим к настройке.

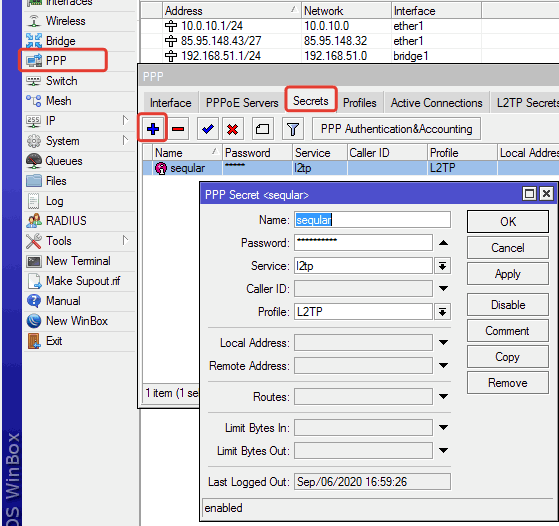

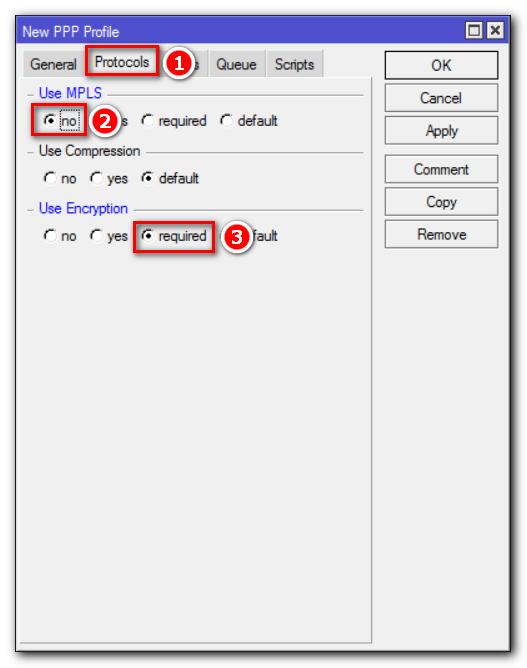

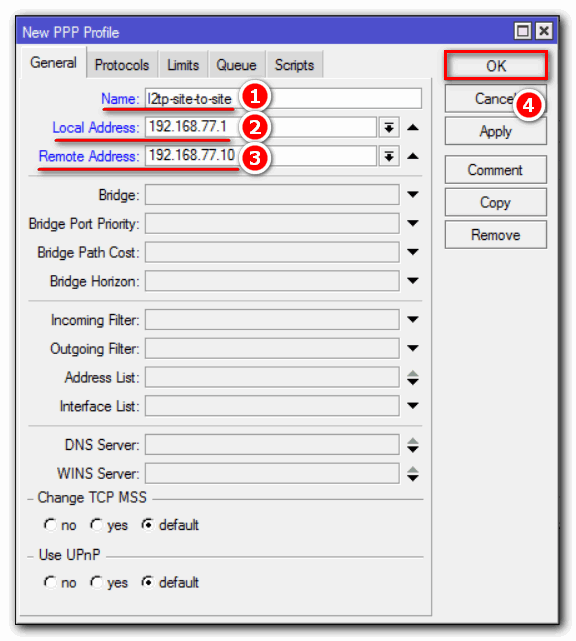

Шаг 3. Аутентификационная информация

На этом этапе мы создадим учетные записи для пользователей VPN. Для этого перейдите во вкладку «Секреты» в том же окне (шаг 2”.

Для каждого пользователя создается секрет. Хотя существует вероятность множественных подключений, удобство этого подхода сомнительно.

Указываем следующие параметры:

- Имя пользователя.

- Пользовательский пароль.

- Сервис (l2tp).

- Профиль (созданный на предыдущем шаге).

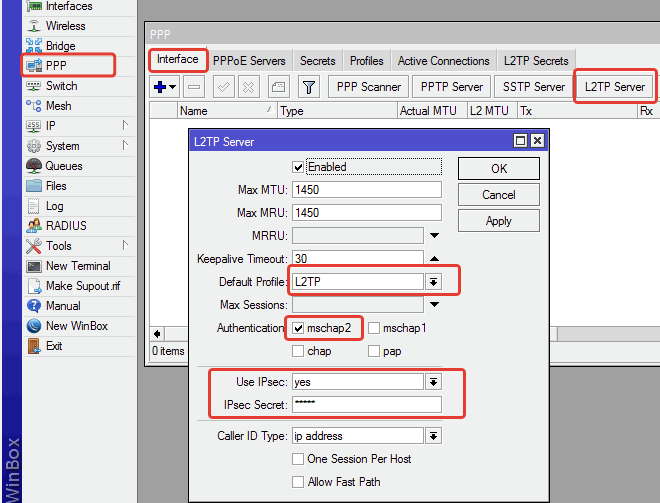

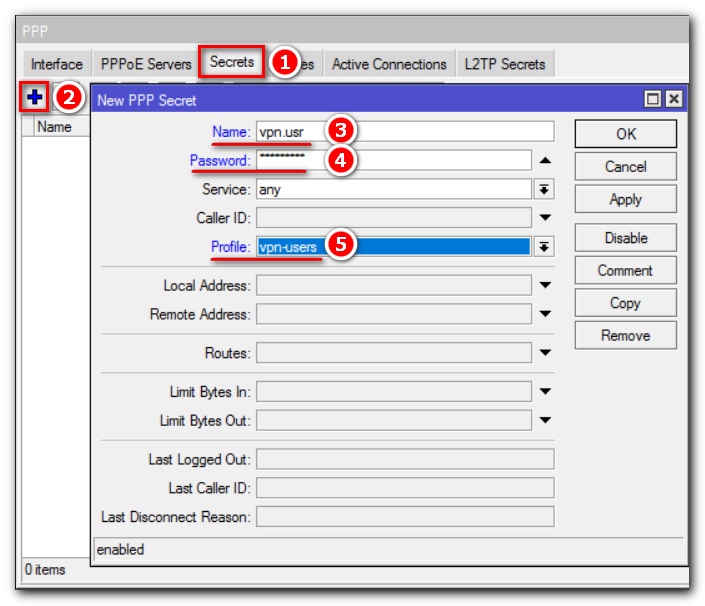

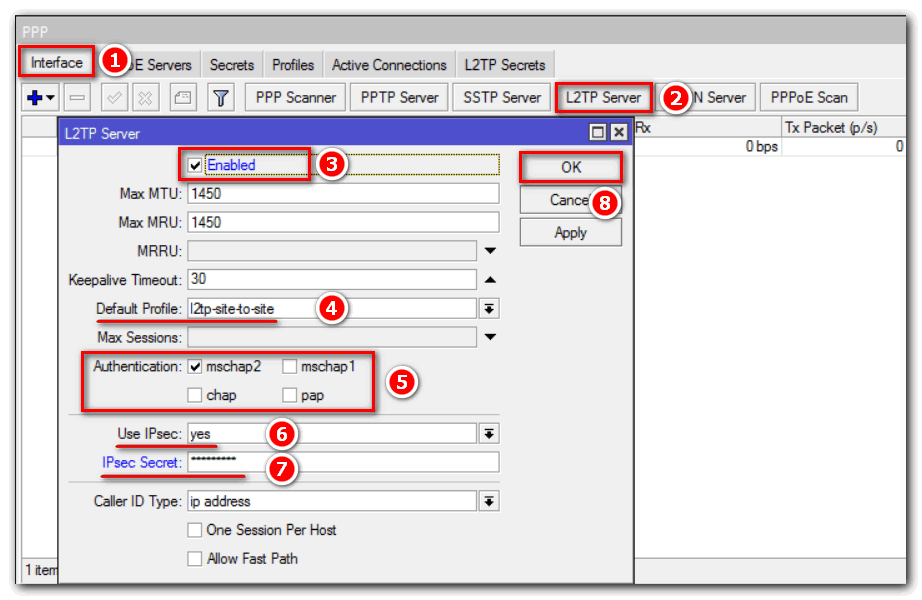

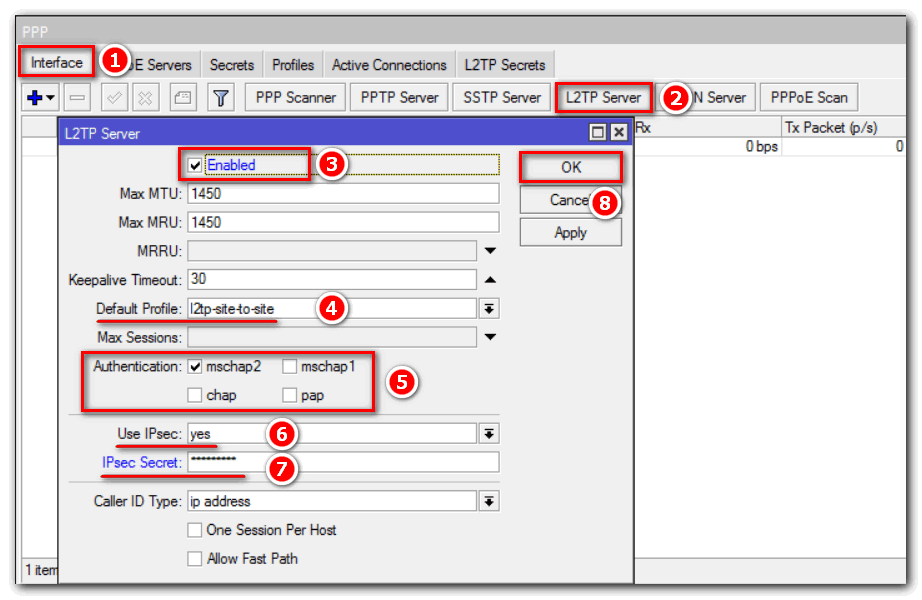

Шаг 4. Запускаем сервер L2TP

Здесь убедитесь, что у вас запущены соответствующие службы. Заходим в L2TPServer и убеждаемся, что доступны соответствующие настройки:

Кстати, вот важный нюанс: мы будем использовать IPsec для шифрования. В протоколе нет серьезных уязвимостей, так что нам этого будет достаточно. Вы должны указать предварительный общий ключ: в примере на экране это слово «ipsec». Вы можете придумать что-нибудь более тонкое, например «123» или «пароль»: каждый решает сам J

Шаг 4. Запускаем нужную службу и открываем к ней доступ

Собственно пора запустить сам VPN-сервис, то есть в том же разделе «PPP» во вкладке «Интерфейс» нажать кнопку «L2TP Server» и в появившемся окне поставить галочку «Включено», также выберите профиль по умолчанию — профиль, созданный на шаге 2… Мы помечаем mschap2 как протокол аутентификации, а также разрешаем использование IPsec для криптографической защиты проходящего трафика. Вам также потребуется предоставить общий ключ IPsec. Это может быть «123» или что-то более криптографически стойкое (например, «1234» или «qwerty» — выбирайте сами). Я сделаю предварительный пароль из 8 цифр. Мы укажем на это позже, так что не забывайте.

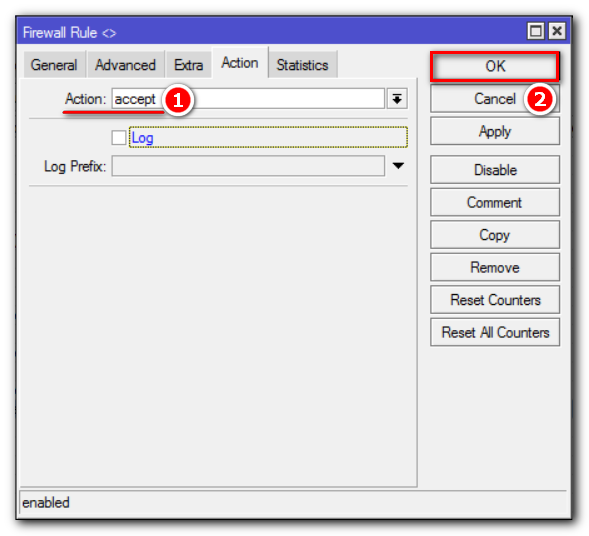

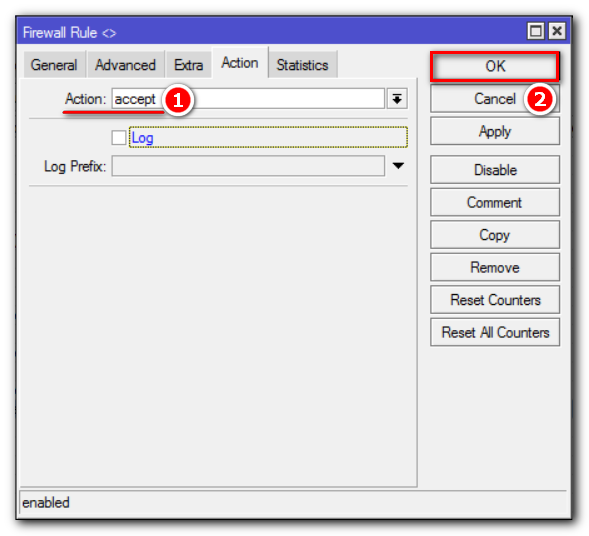

Итак, раз уж мы запустили сервис, нам нужно открыть необходимые порты для подключений на брандмауэре. Перейдите в «IP -> Firewall» и добавьте правило «accept» в цепочку «input», разрешающую следующие порты: 1701 / udp, 500 / udp, 4500 / udp.

UPD 15.08.2017 Настройка IPSec

Создание группы

/ ip группа политик ipsec добавить имя = l2tp

Создание proposal

/ ip предложение ipsec добавить enc-алгоритмы = aes-256-cbc, aes-128-cbc name = L2TP pfs-group = none

Создание шаблона политик IPSec

/ ip ipsec policy add dst-address = 0.0.0.0 / 0 group = l2tp предложение = L2TP src-address = 0.0.0.0 / 0 template = yes

Создание IPSec peer

/ ip ipsec peer add enc-algorithm = aes-256, aes-192, aes-128,3des exchange-mode = main-l2tp generate-policy = port-strict passive = yes policy-template-group = l2tp secret = mysecretkey VkontakteFacebookTwitterGoogle + LiveJournalLinkedInОдноклассникиE-mailPinterestМой мирАвтор: нападающий 20.12.2016 Рубрики: MikroTik Теги: l2tp, Mikrotik

Шаг 5. Глючок в IPsec

Я не знаю почему, но в настоящее время я не мог подключиться, пока не внес некоторые изменения в IPsec. Всего несколько шагов:

- Перейдите в раздел «IP -> IPsec» и добавьте новую группу во вкладке «Группы”

- Во вкладке «Политики» создайте новую политику по умолчанию и выберите нашу созданную группу в качестве шаблона:

- Готовый.

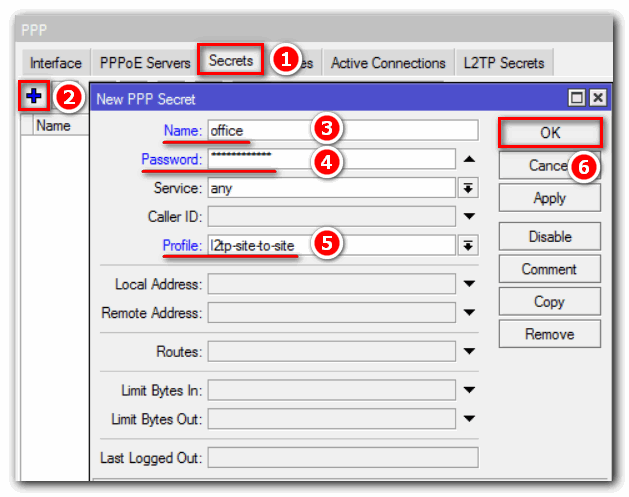

Шаг 3. Секреты

В этом случае секрет относится к учетным записям пользователей VPN. Так же переходим в раздел PPP, вкладку Secrets и создаем свой секрет для каждого пользователя.

Мы выбираем l2tp в качестве службы и профиль PPP, созданный на шаге 2, в качестве профиля.

Пока что я создал учетную запись для эксперимента. Если с ней работает, то с другими по аналогии ей надо на Ура.

Настройка L2TP Server + IPSec на Mikrotik (client-to-site)

Рассмотрим вариант подключения удаленных сотрудников к серверу L2TP (client-to-site). На практике этот метод используется, когда сотрудник компании уехал в командировку и ему необходимо иметь доступ к внутренним ресурсам локальной сети компании. Таким образом, сотрудник со своего ноутбука устанавливает VPN-соединение, через которое он получает доступ к ресурсам локальной сети.

Схема:

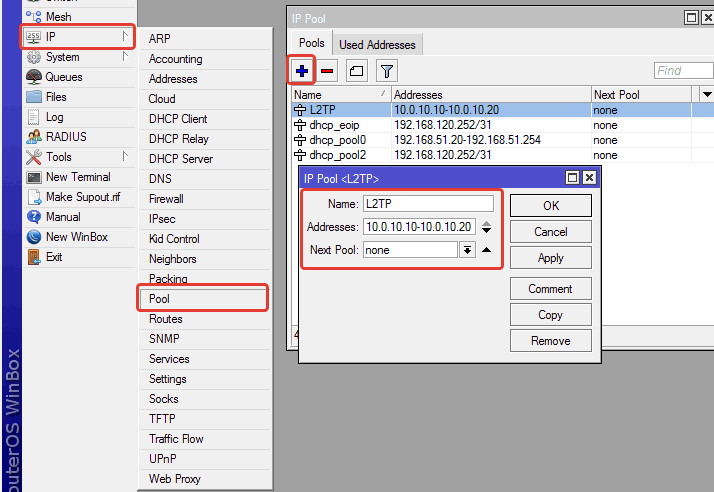

Создаем пул адресов

Первый шаг — назначить пул адресов, которые будут получать клиенты, подключенные через VPN: IP => Pool => “+”.

В окне «Новый пул IP-адресов» укажите имя пула и диапазон адресов:

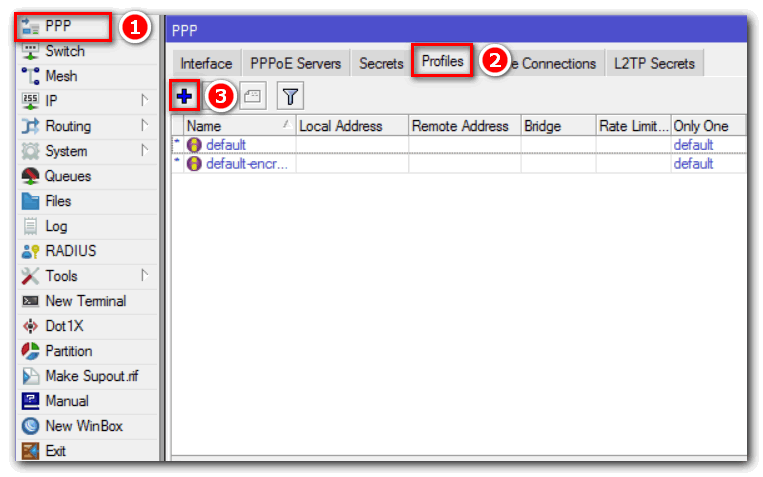

Профиль подключения

Далее создадим наш профиль для L2TP-соединений: PPP => Profiles => “+”.

Настраиваем профиль следующим образом:

Где:

- Использовать UpnP: no — отключить использование службы UPnP.

- Адреса пула, с которых IP-адреса будут назначаться подключенным пользователям (Remote Address);

- Modify TCP MSS: yes — изменить максимально возможный размер сегмента TCP. Текущая настройка немного повысит надежность соединения.

- Имя — произвольное название профиля;

- Локальный адрес — назначает серверу L2TP-адрес;

Вкладка «Протоколы”:

- Запросить шифрование.

- Использовать MPLS: no — запретить изменение многопротокольной метки;

На вкладке «Лимиты» мы ограничим подключение одним подключением:

Создание пользователя

Во вкладке «Секреты» мы укажем настройки имени пользователя, пароля и профиля для подключения:

Где:

- Профили: профиль, ранее созданный для подключения.

- Пароль: пароль пользователя. Рекомендуется использовать надежные пароли;

- Имя: произвольное имя пользователя. Желательно создавать интуитивно понятные имена;

Включаем L2TP Server

Осталось активировать L2TP Server на Mikrotik, выбрать метод аутентификации, установить профиль по умолчанию, включить IPSec и установить для него ключ шифрования: Interface => L2TP Server.

- OK.

- Оставляем метод аутентификации mschap2;

- IPsec Secret: создаем и устанавливаем ключ шифрования для IPSec.

- Профиль по умолчанию: мы укажем ранее созданный профиль, который будет использоваться по умолчанию для подключений.

- Использовать IPsec: yes — разрешить использование IPSec;

- Установите флажок «Включено”;

Шаг 2. Профиль для VPN-подключения

Следующим шагом является создание настроек профиля VPN-подключения.

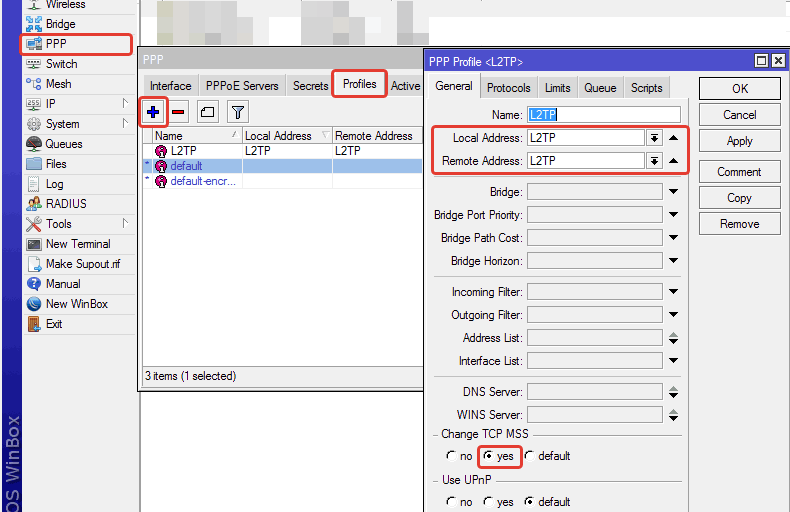

PPP

Переходим на вкладку «Профили» и добавляем новый профиль. Дадим ему имя для удобства. Без лишних слов, я только что покинул L2TP. И он также указывал на локальный и удаленный адреса из нашего пула (по счастливой случайности он также называется L2TP).

Еще я заметил возможность изменять максимальный размер сегмента TCP (опция ChangeTCPMSS). Есть подозрение, что это поможет избежать фрагментации сегментов.

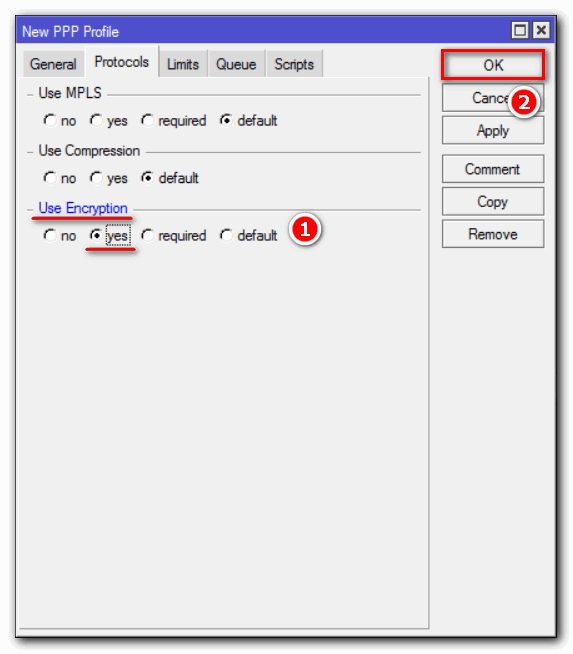

Настройка филиала (L2TP Client)

Настроим L2TP-клиент. Для этого нужно добавить на роутер Mikrotik интерфейс с настройками подключения к основной ветке, указав его IP-адрес, идентичные значения IPSec и аутентификации.

Создадим наш профиль для подключения: PPP => Profiles => “+”.

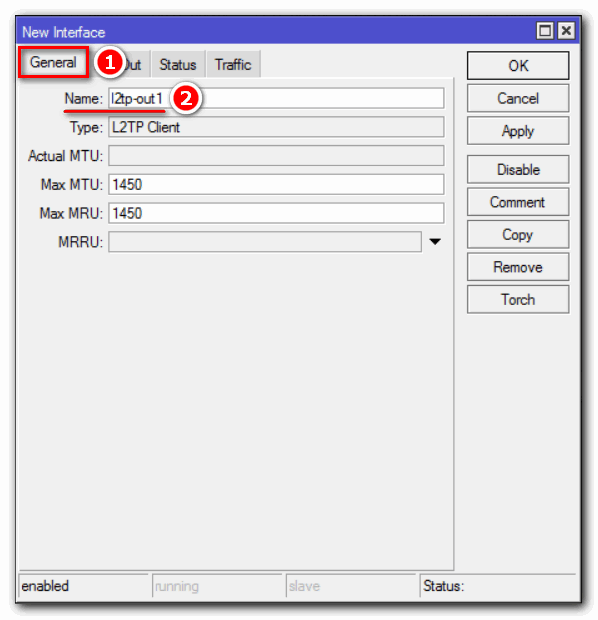

Во вкладке «Общие» укажите имя профиля:

Затем откройте вкладку «Протоколы», установите необходимое шифрование:

- OK.

- Использовать шифрование: Да;

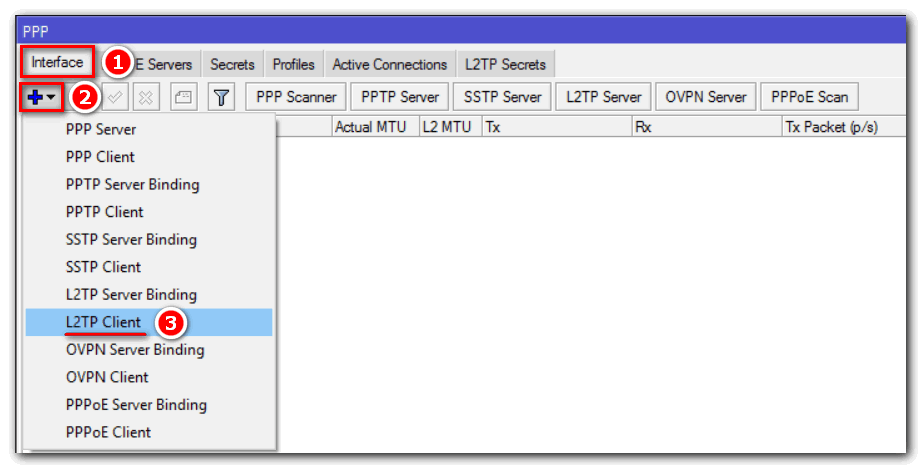

Добавить L2TP-клиент:

- Клиент L2TP.

- Интерфейс => “+”;

Вкладка Общие»:

- Уточняем название интерфейса.

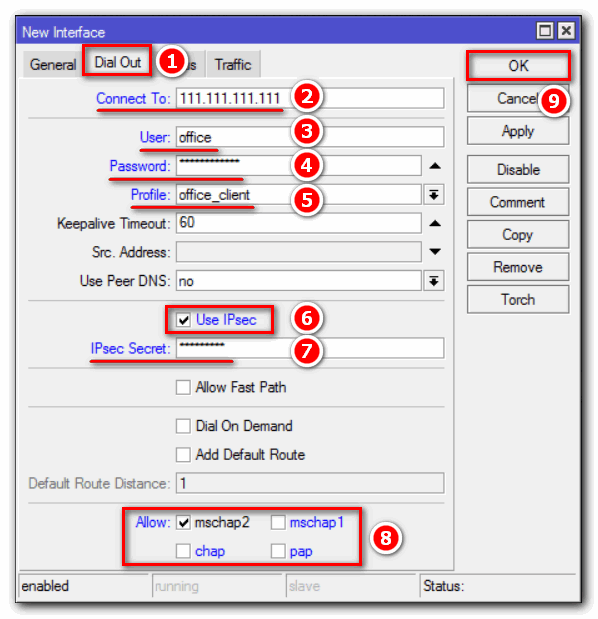

Исходящие звонки »вкладка»:

- В разделе Разрешить оставьте метод аутентификации mschap2.

- Профиль — профиль подключения, созданный на предыдущем шаге;

- Секрет IPsec: введите ключ шифрования IPSec, как на сервере;

- Пользователь — имя пользователя, созданное в разделе Секреты;

- Пароль — пароль учетной записи;

- Подключиться к — укажите IP-адрес основного ответвления (WAN);

- Поставьте галочку на Use IPSec, активируя набор протоколов шифрования;

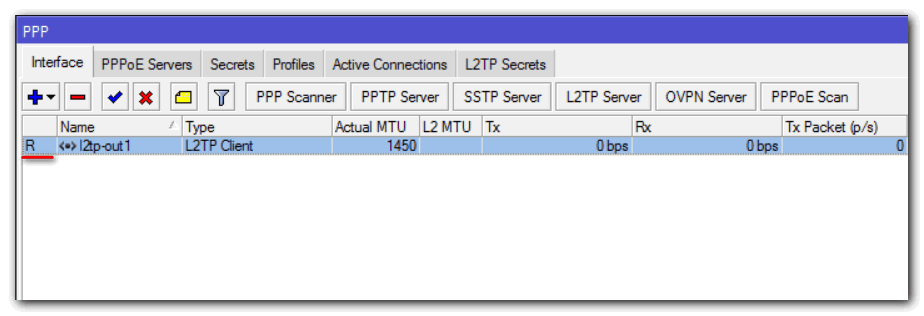

Ждем немного. Если мы все сделали правильно, то слева от имени подключения мы увидим букву «R:

Мы можем увидеть состояние туннеля, перейдя в настройки интерфейса:

Здесь мы видим дату и время, когда туннель активизировался (Last Link Up Time), количество отключений (Link Downs), продолжительность соединения (Uptime), метод шифрования (Encoding) и другие параметры.

Осталось настроить маршрутизацию между подсетями.

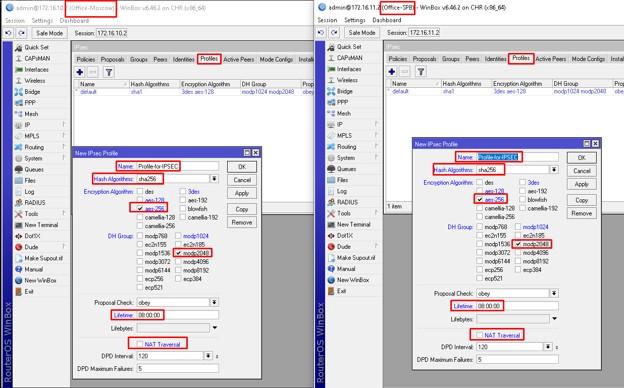

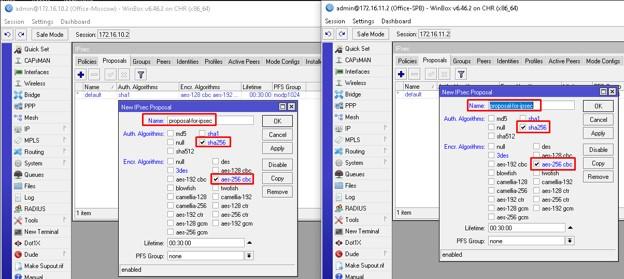

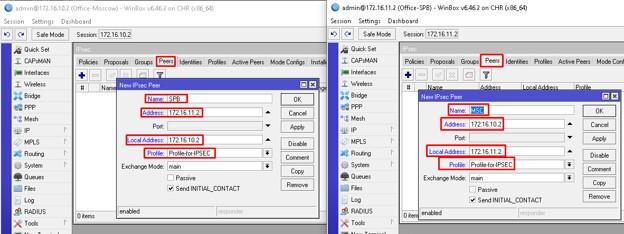

Site to site

Все настройки в IP — IPSEC. Этот метод предназначен для распространения между удаленными сайтами. Обязательным условием является наличие статических публичных адресов для обоих участников туннеля. Параметры идентичны, за исключением мелких деталей. Отлично подходит для голосового трафика, так как все данные будут инкапсулированы в UDP. Запасаемся терпением и вниманием. Надеюсь, все помнят простое правило не использовать стандартные профили. Создаем одинаковый профиль на обоих устройствах.

Далее создаем предложения.

Далее вам нужно создать пиров. Наводим их друг на друга и указываем ранее созданные профили. Пишем в поле Local Address адрес роутера, с которого вы хотите начать соединение. Это особенно актуально, если у вас их несколько или вам нужно инициировать соединение с определенного. Потому что у нас только один адрес — мы их укажем.

Далее мы создаем группы.

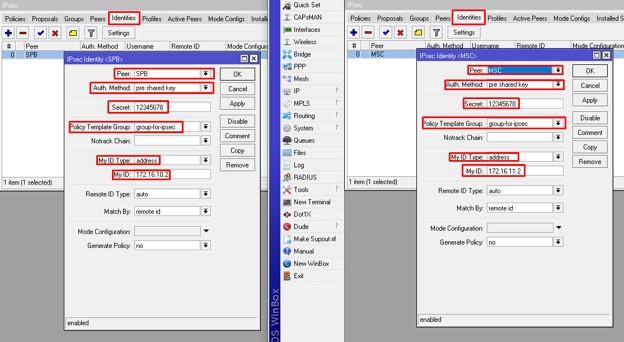

Не все. Следующий элемент — это личность.

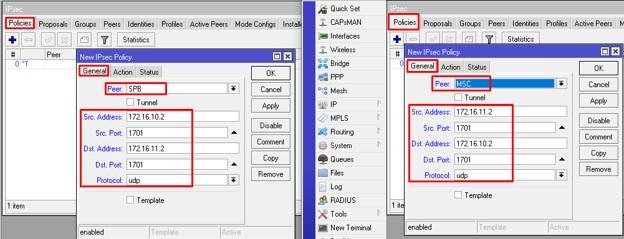

И глазурь на торте «Политика». На вкладке Общие укажите адреса источника и назначения. Соответственно, мы нацелены друг на друга. 1701 — это UDP-порт L2TP.

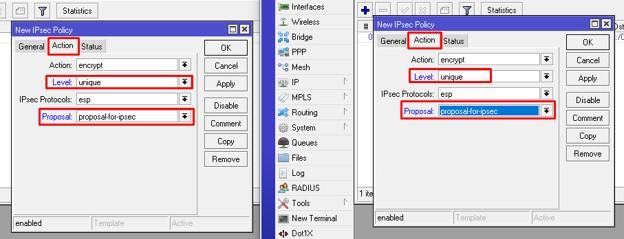

Перейти к действию. Убедитесь, что вы выбрали параметр «Уровень» однозначно. Особенно полезно для тех, кто планирует много зашифрованных туннелей.

Сохраняем и проверяем.

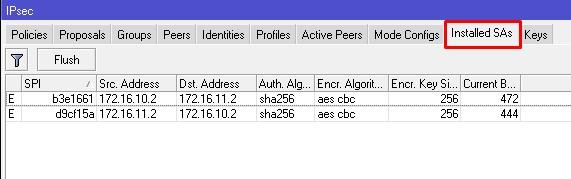

Установленный в конце одноранговой линии SPB означает, что согласование было успешным и завершено. Открываем установленные SA и смотрим наши ключи.

Все как мы заказали. Наконец, давайте проверим наше L2TP-соединение. Все должно быть зашифровано без переподключения.

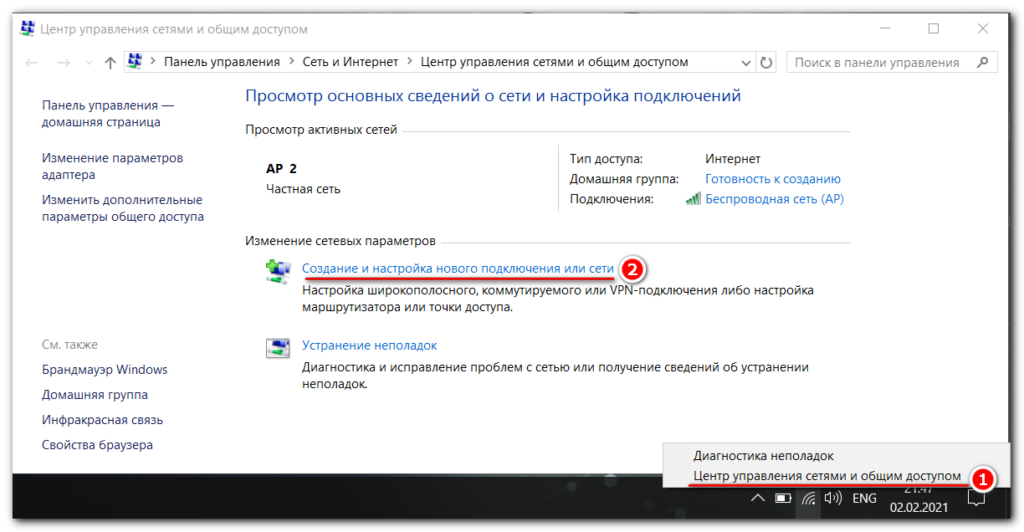

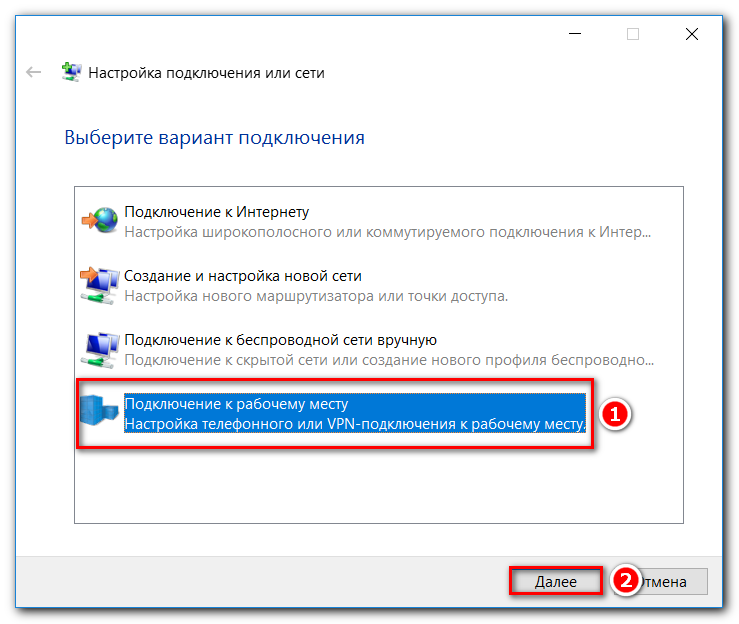

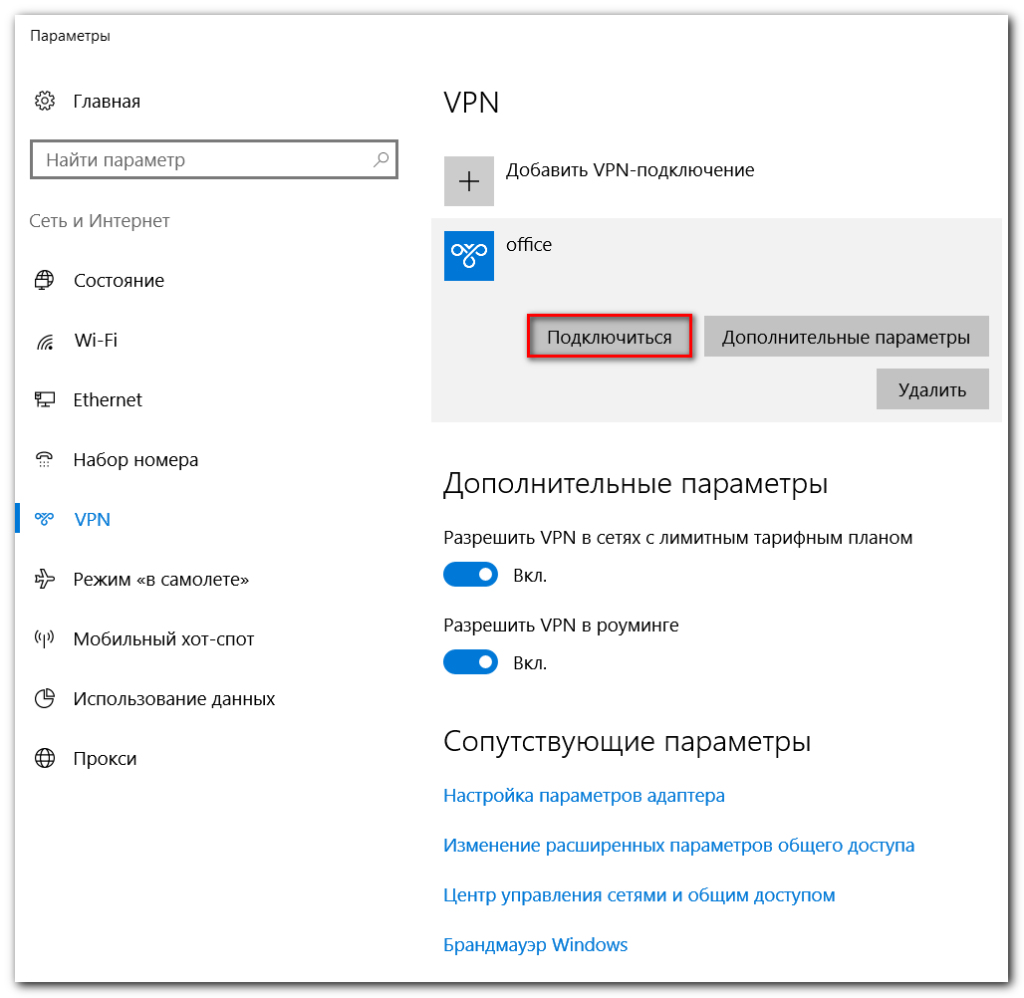

Шаг 6. Настройка VPN-клиента Windows

Сервер настроен, пора настроить клиента.

Перейдите в Центр управления сетями и общим доступом и нажмите «Настроить новое соединение или сеть”.

В появившемся окне выберите пункт «Подключиться к рабочему месту”.

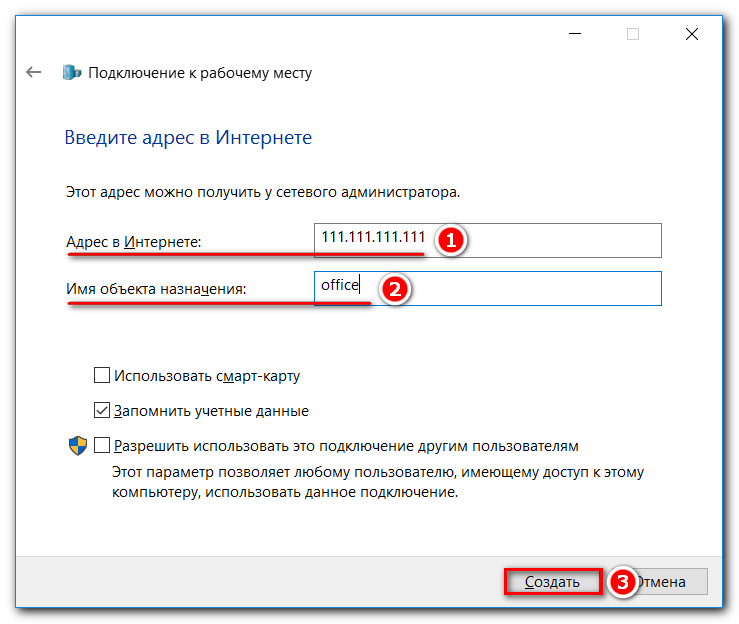

Здесь мы нажимаем «Использовать мое подключение к Интернету (VPN)». То есть туннель будет построен поверх существующего соединения.

На следующем шаге мы указываем IP нашего Mikrotik, который настроен на предыдущих шагах и является «шлюзом» в корпоративную сеть. Мы также зададим имя нашему VPN-соединению.

На следующем шаге мы укажем имя пользователя и пароль, созданные на шаге 3.

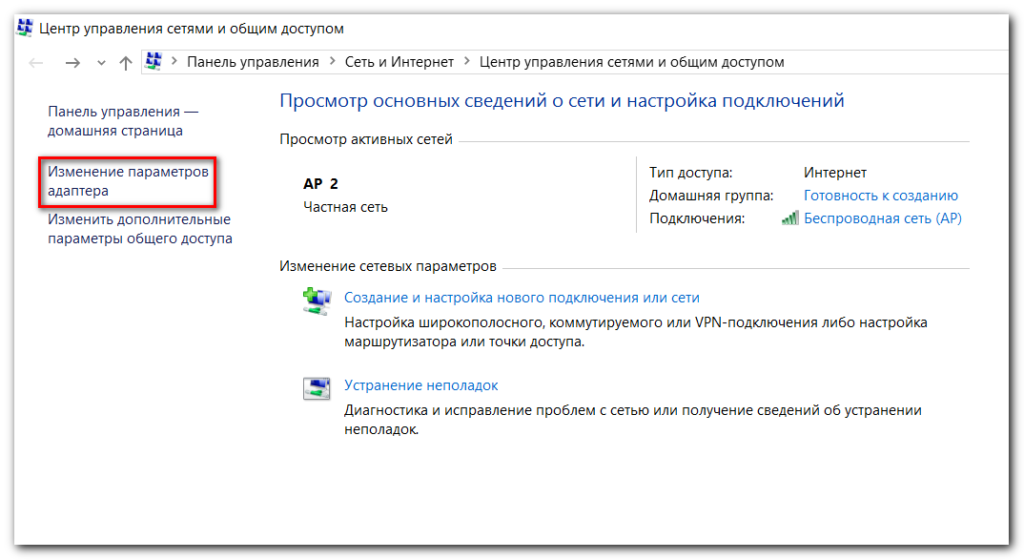

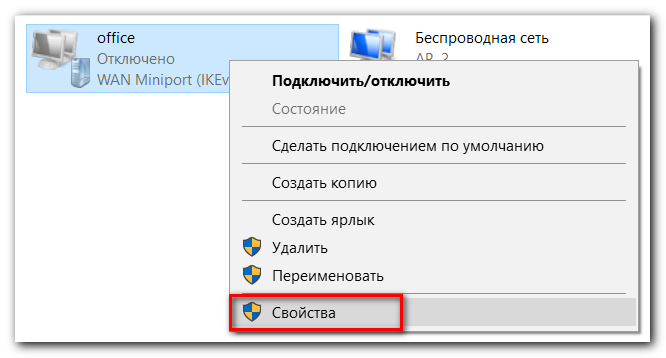

Мы пока не сможем подключиться, мы не ввели предварительный секрет IPsec, поэтому перейдем в свойства созданного VPN-соединения.

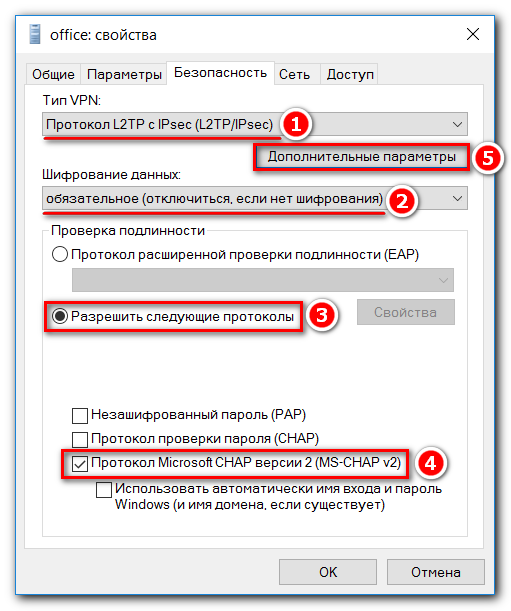

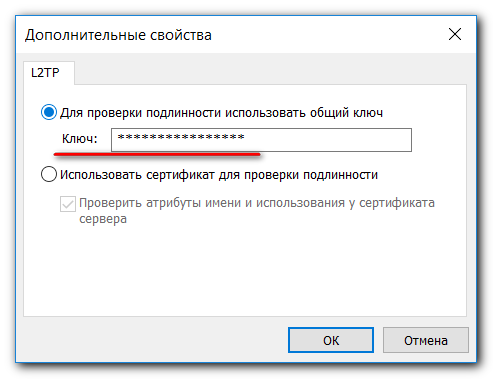

Давайте изменим тип VPN на «L2TP IPsec VPN», нажав кнопку «Дополнительные параметры» и вставив наш общий ключ.

Теперь соединение может быть установлено, и шифрование увеличено обычным образом. Можно зайти в корпоративную сеть.

Настройка firewall

Здесь, как и с предыдущим абзацем. Регулируем одинаково с обеих сторон. Необходимо изменить правила, созданные на московском роутере, а на петербургском мы создаем аналогичные с нуля. В первом правиле помимо порта для L2TP добавьте еще два:

- 4500.

- 500;

Создадим еще одно правило для IPSEC-ESP.

Переместите его к последнему правилу.

После повторения настроек брандмауэра на маршрутизаторе Санкт-Петербург обязательно проверьте, что L2TP-соединение подключено и зашифровано с помощью соответствующих алгоритмов. На этом завершается цикл статей о настройке клиентов и серверов L2TP с IPSec и без него. Если остались вопросы, задавайте в комментариях и лучше в группе Telegram.

Настройка Mikrotik L2TP Server. Главный офис

Создаем профиль подключения

Mikrotik имеет два предопределенных профиля в меню PPP, которые используются для соединений PPP. Рекомендуется не менять профили по умолчанию, а создать и использовать новый для своего бизнеса.

Создаем профиль для подключения, в котором мы укажем имя для подключения, мы назначим статические IP-адреса для L2TP-сервера и клиента. Давайте откроем Winbox, выбрав: PPP => Профили => “+”.

В окне «Новые профили PPP» откройте вкладку «Общие», укажите информацию:

- Удаленный адрес: 192.168.77.10.

- Локальный адрес: 192.168.77.1;

- Название: l2tp-site-to-site;

Рекомендуется назначать статические IP-адреса для туннеля типа «сеть-сеть.

Мы указали:

- IP-адрес клиента L2TP (удаленный адрес).

- назначен IP для L2TP-сервера (локальный адрес);

- произвольное название профиля (Name);

Настраиваем Secret

На вкладке «Секреты» настраиваем имя, пароль и профиль подключения для L2TP-клиента. Для этого выполните следующие действия:

- Профиль: из раскрывающегося списка выберите ранее созданный профиль (l2tp-site-to-site).

- Название: офис;

- Пароль: qwas1234;

- Секреты => “+”;

Рекомендуем придумывать надежные пароли. Не менее 12 символов с различным регистром, использующих специальные символы.

Включаем L2TP Server и IPSec

Следующим шагом является включение L2TP-сервера на Mikrotik, указав профиль, метод аутентификации и ключ шифрования для IPSec. Выберите пункт меню Интерфейс, настройте его, как показано на следующем рисунке:

Не забывайте придумывать надежные пароли.

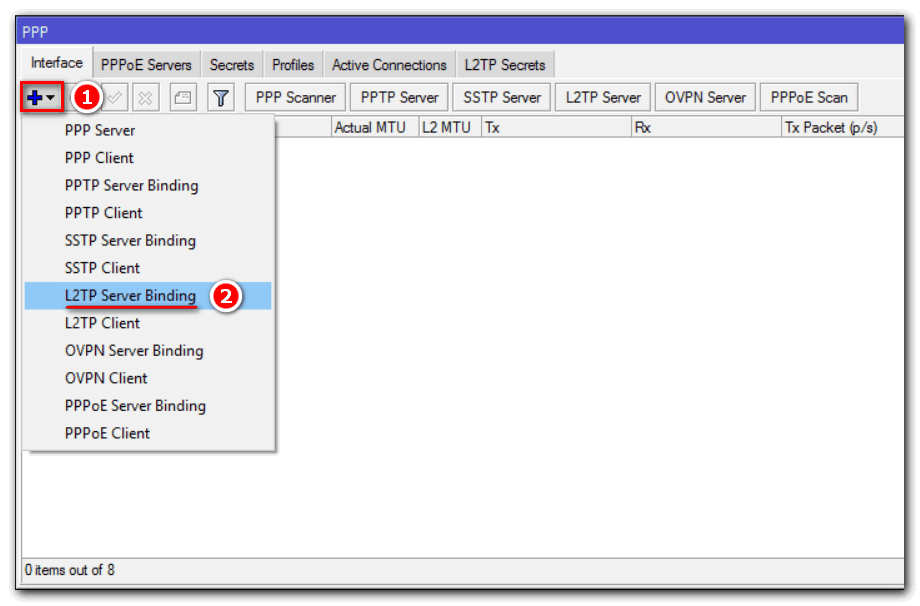

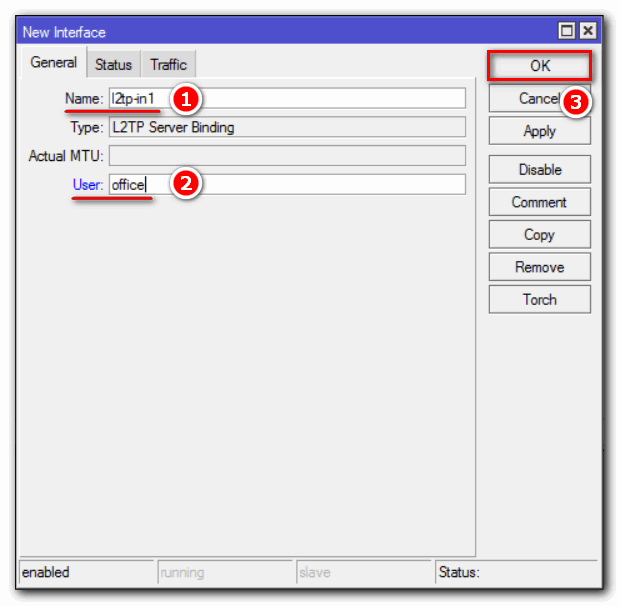

Создаем интерфейс

Создадим статический интерфейс привязки к серверу L2TP. Это позволяет избежать проблем с маршрутизацией между сетями, которые могут возникнуть при разрыве соединения.

Заполните открывшееся окно «Новый интерфейс». Вкладка Общие»:

Где:

- Пользователь — это имя пользователя, которое мы присвоили на вкладке Секреты.

- Имя — произвольное имя интерфейса;

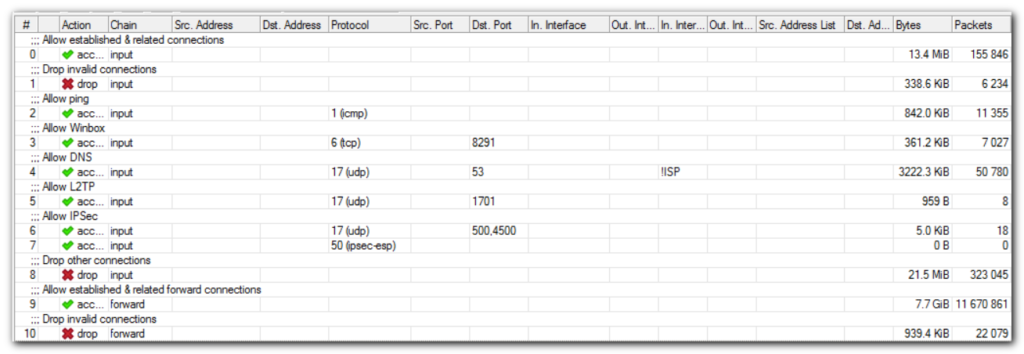

Настройка firewall

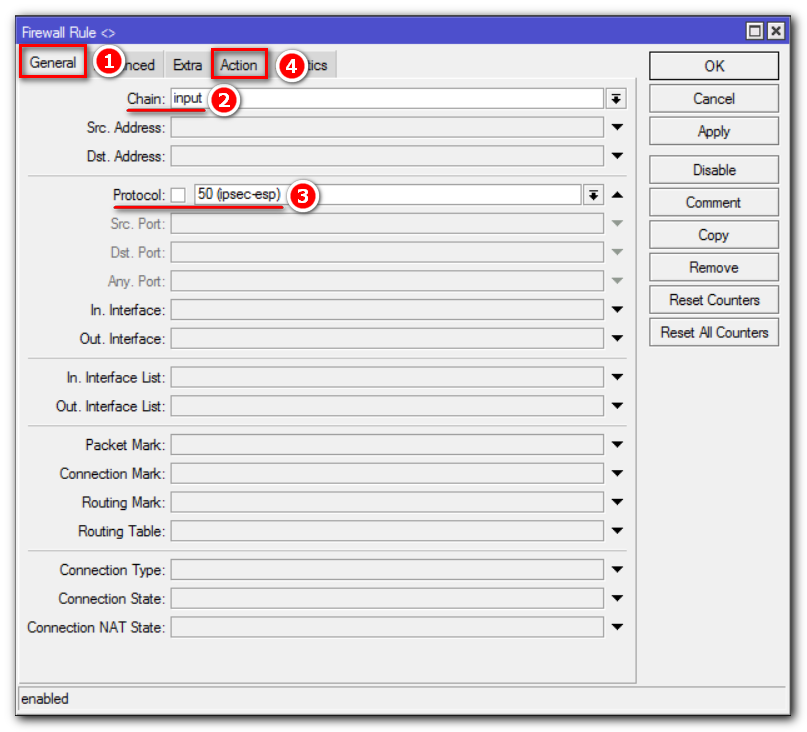

Мы добавляем правила в наш брандмауэр, таким образом разрешая трафик для L2TP, два правила для IPSec и протокол Ipsec-esp: IP => Firewall => Filter Rules => “+”.

Добавим правило авторизации для L2TP, которое работает на порту 1701 (UDP:

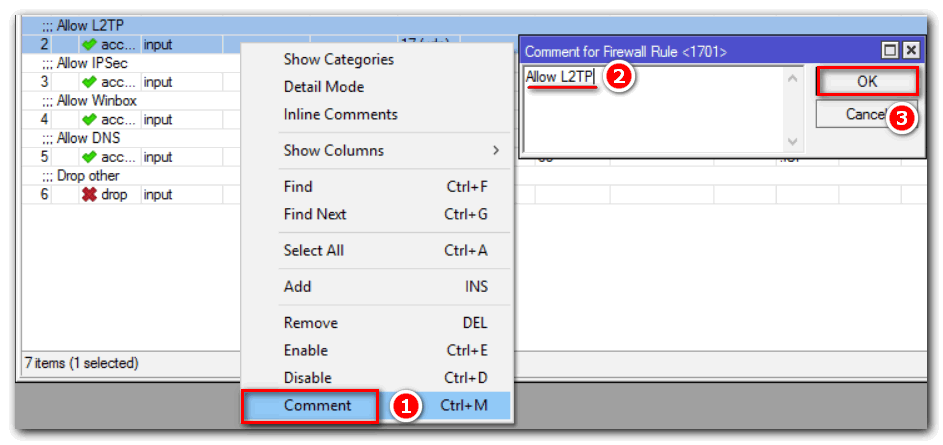

Затем щелкните правой кнопкой мыши созданное правило и добавьте комментарий, щелкнув строку Комментарий в меню:

Добавим правило для UDP-портов 4500, 500:

Давайте добавим комментарий для этого правила, как показано выше.

Включаем протокол IPsec-esp:

Порядок правил очень важен. После настроек ваш брандмауэр должен выглядеть так:

Для более глубокого понимания того, как работает брандмауэр, мы рекомендуем вам прочитать статью MikroTik о настройке брандмауэра.

На этом настройка Mikrotik L2TP Server завершена, перейдем к настройке клиентской стороны (ветке).

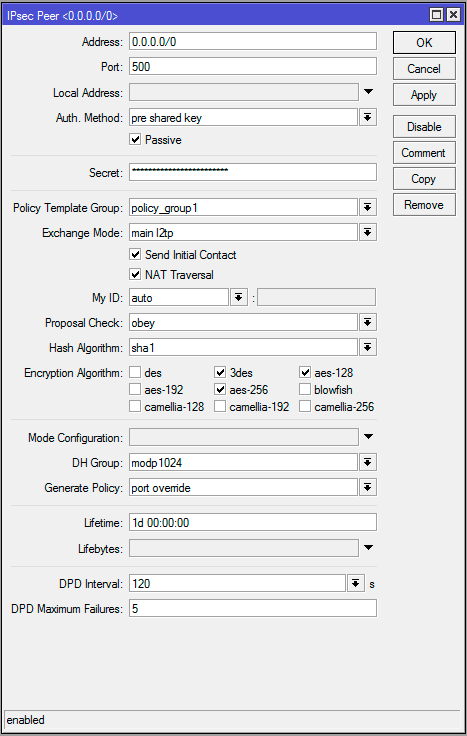

Настройка шифрования данных в «туннеле» (IPSec)

На предыдущем шаге мы создали туннель данных и включили IPSec. В этом разделе мы настроим параметры IPSec.

5. IP — IPSec — Группы

Эта статья уже претерпела множество изменений с 2015 года, поэтому была высокая вероятность сбоя подключения к серверу из-за группы по умолчанию, которая была устранена путем ее удаления и воссоздания. Например, с именем «policy_group1». Вы также можете просто удалить эту группу, но ошибки будут отображаться через веб-интерфейс. В последней редакции с группой по умолчанию все работает нормально, но имейте в виду.

6. IP — IPSec — одноранговый узел

В старых редакциях нужно было создать партию (спойлер).

Адрес: 0.0.0.0/0

Порт: 500

Метод аутентификации: предварительный общий ключ

Пассивный: да (установить)

Секрет: тумба-юмба-сетебряки (это не пароль пользователя!)

Группа шаблонов политики: policy_group1

Режим обмена: основной l2tp

Отправить первоначальный контакт: да (установить)

NAT Traversal: да (установить)

Мой ID: машина

Контрольное предложение: подчиняться

Алгоритм хеширования: sha1

Алгоритм шифрования: 3des aes-128 aes-256

Группа DH: modp 1024

Сгенерировать политику: переопределение порта

Продолжительность: 1д 00:00:00

Диапазон DPD: 120

DPD Максимальное количество отказов: 5

Теперь одноранговый узел создается автоматически при включении L2TP-сервера с использованием функции «Использовать IPSec». А если вы его создали ранее, то после обновления прошивки микротика будет два пира: один созданный автоматически и ваш старый, над которым будет красная надпись — эта запись недоступна. Итак, идем дальше.

7. IP — IPSec — Предложения».

Что-то вроде «что мы можем вам предложить». Другими словами, мы устанавливаем параметры подключения, которые удаленные клиенты могут попытаться использовать.

Имя: по умолчанию

Алгоритмы аутентификации: sha1

Алгоритмы enrc: aes-256 cbc, aes-256 ctr

Время жизни: 00:30:00

Группа PFS: мод 1024

Этот момент очень важен, здесь указаны не только алгоритмы шифрования, но и алгоритмы шифрования, поддерживаемые удаленными клиентами. Какая польза, если вы настраиваете интересные параметры на сервере, а их клиенты «не умеют»? Задача состоит в том, чтобы сохранить баланс.

Настройка подключения на стороне клиента

На компьютере или ноутбуке сотрудника мы настроим VPN-соединение с L2TP-сервером. Вот пример того, как это можно сделать в Windows 10.

Давайте откроем «Центр управления сетями и общим доступом…», а затем создадим соединение, как показано на рисунке ниже:

Следующим шагом будет выбор варианта подключения:

Давайте подключимся через Интернет с помощью VPN:

Следующим шагом является ввод внешнего (WAN) адреса роутера Mikrotik и произвольного имени для подключения:

В нашем примере роутеру Mikrotik назначен внешний IP 111.111.111.111, у вас будет свой адрес.

Продолжим настройку VPN-соединения:

Откроем свойства созданного соединения:

Переходим во вкладку «Безопасность», производя настройки, как показано на рисунке ниже:

Открываем дополнительные параметры (шаг 5 на рисунке) и указываем ключ IPSec, который мы ранее указали в настройках L2TP-сервера, с помощью параметра IPsec Secret:

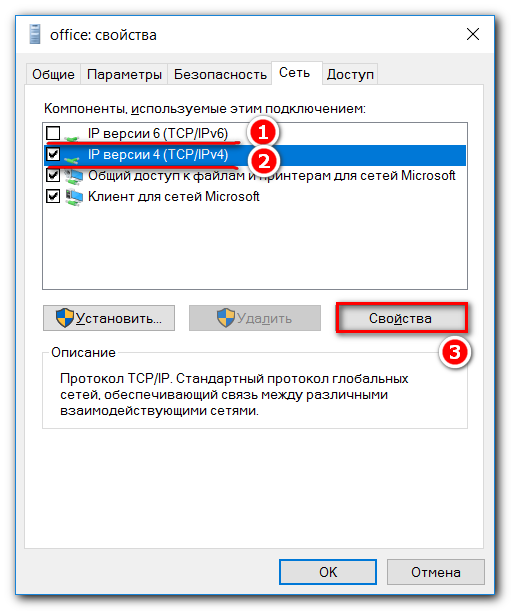

Затем откройте вкладку «Сеть», снимите флажок протокола TCP / IPv6 и откройте свойства протокола TCP / IPv4:

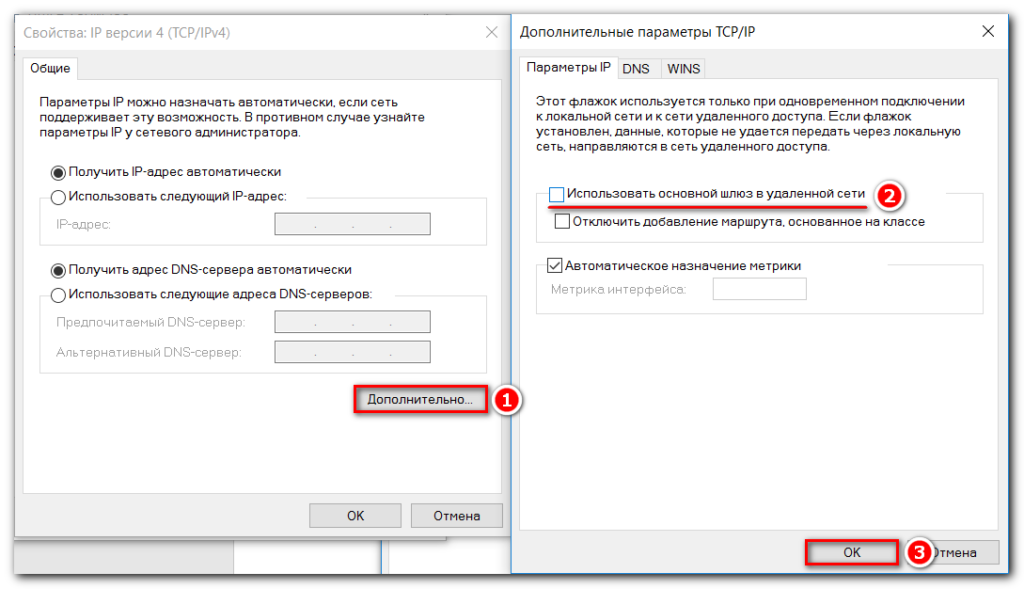

Нажмите кнопку «Дополнительно» и запретите использование шлюза по умолчанию в удаленной сети, сняв выделение с соответствующего пункта:

Важно! Игнорируя текущий пункт настройки, после установки VPN соединение с Интернетом будет потеряно.

Подключим созданное VPN-соединение:

Шаг 1. Диапазон адресов клиентов

Чтобы избежать путаницы, мы разделяем всех клиентов, подключенных через VPN, в отдельный пул адресов. При необходимости это упростит настройку правил маршрутизации и брандмауэра.

IP– Бассейн

Давайте добавим новый пул, назвав его чем-то необычным, чтобы потом не скучать.